Maslow-Pyramide für Cybersicherheit: Strategie statt Tools

Warum Maslows Bedürfnispyramide Ihre Cybersicherheitsstrategie bereits 1943 gelöst hat

Wenn mehr Technologie die Lösung für Sicherheitsprobleme wäre, würden die reichsten Unternehmen niemals Opfer von Cyberangriffen werden. Doch die Realität sieht anders aus: Trotz Millionen-Budgets und modernster Security-Tools erleben wir regelmäßig spektakuläre Datenpannen bei Großkonzernen. Warum ist das so?

In jahrelangen Gesprächen mit Geschäftsführern und Aufsichtsräten habe ich immer wieder versucht zu erklären, warum der Kauf weiterer Dashboards und Überwachungstools fragile Grundlagen nicht repariert. Dann kam die Erkenntnis: Abraham Maslow hat dieses Problem bereits 1943 gelöst. Seine Bedürfnispyramide zeigt, dass höhere Ziele zusammenbrechen, wenn grundlegende Bedürfnisse nicht erfüllt sind. Dieses Prinzip lässt sich direkt auf die Cybersicherheit übertragen.

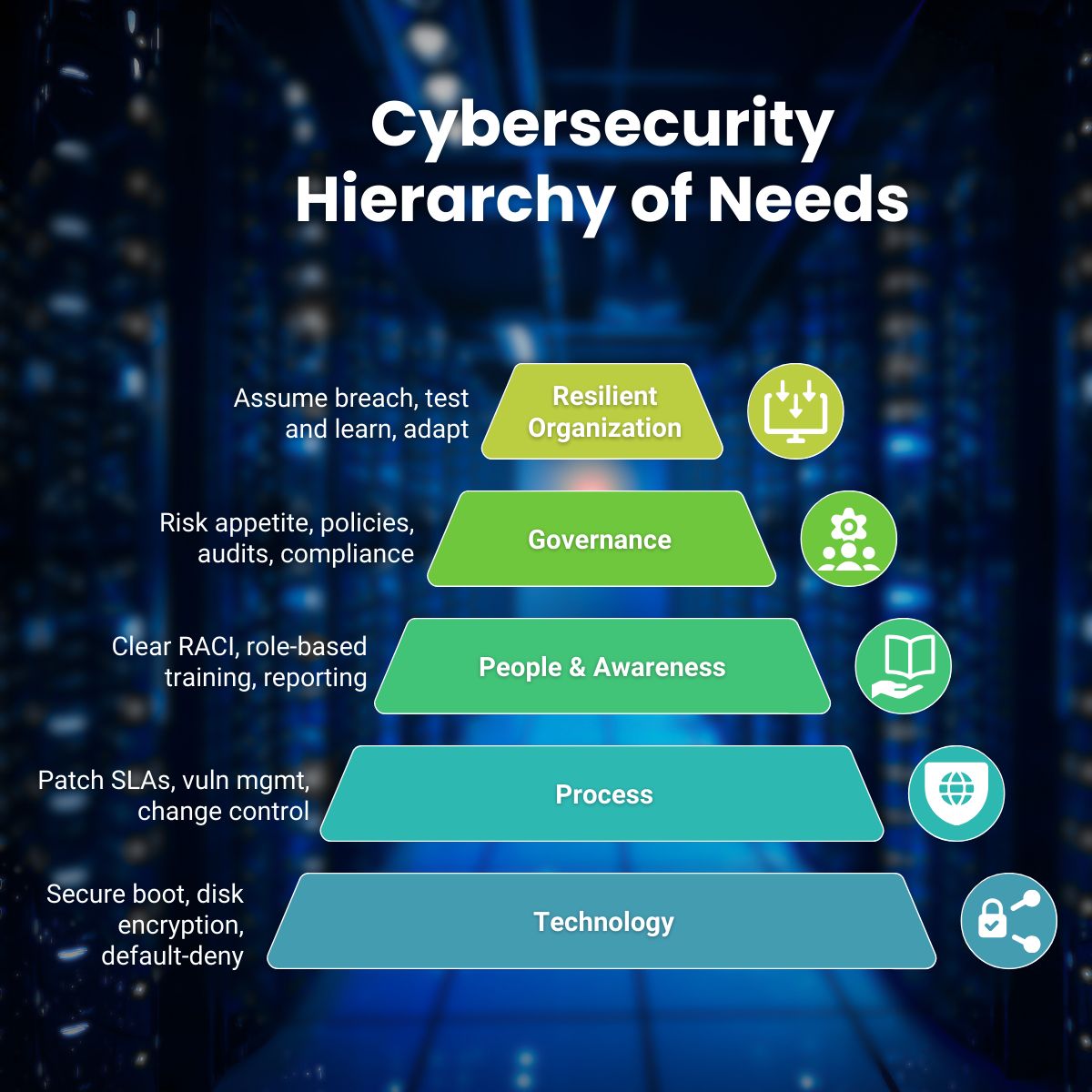

Die Maslow-Pyramide der Cybersicherheit

Wie in Maslows Originalmodell bilden die unteren Ebenen das Fundament für alles, was darüber kommt. Ohne stabile Basis können Sie noch so viel in fortgeschrittene Technologien investieren, der Erfolg wird ausbleiben.

1. Technologie als Fundament: Zuverlässigkeit vor Innovation

Die unterste Ebene bildet die Technologie. Hier geht es nicht um die neuesten KI-gestützten Threat-Intelligence-Plattformen, sondern um die Basics: Sind Ihre Kernschutzmaßnahmen zuverlässig und immer aktiv?

Konkret bedeutet das:

- Funktioniert Ihre Firewall durchgängig und ohne Lücken?

- Werden Patches zeitnah und zuverlässig eingespielt?

- Läuft Ihre Endpoint-Protection auf allen Geräten?

- Werden Backups automatisiert erstellt und regelmäßig getestet?

Viele Organisationen überspringen diese Ebene und investieren in hochkomplexe Security-Operations-Center, während gleichzeitig kritische Server seit Monaten nicht gepatcht wurden. Das entspricht dem Versuch, ein Haus auf Sand zu bauen.

2. Prozesse als Sicherheit: Verlässliche Abläufe schaffen

Sobald die technologische Basis steht, brauchen Sie Prozesse, die Sicherheit gewährleisten. Diese Ebene definiert Rhythmen, Verantwortlichkeiten und Schwellenwerte, damit Sicherheitsarbeit planbar und kontinuierlich stattfindet.

Entscheidende Fragen:

- Gibt es klare Verantwortliche für jeden Sicherheitsbereich?

- Werden Vulnerability-Scans in definierten Intervallen durchgeführt?

- Existieren dokumentierte Eskalationspfade bei Sicherheitsvorfällen?

- Sind Service-Level-Agreements für kritische Reaktionszeiten definiert?

Ohne etablierte Prozesse verlassen Sie sich auf das Engagement einzelner Personen. Sobald diese das Unternehmen verlassen oder im Urlaub sind, entstehen gefährliche Lücken.

3. Menschen und Awareness als Kultur: Die menschliche Dimension

Die dritte Ebene fokussiert auf Menschen und Sensibilisierung. Selbst die besten Technologien und Prozesse versagen, wenn Mitarbeiter nicht wissen, wie sie sich sicher verhalten sollen, oder Angst haben, Fehler zu melden.

Kulturfördernde Maßnahmen:

- Klare Rollen und Verantwortlichkeiten für jeden Mitarbeiter

- Regelmäßige, praxisnahe Security-Awareness-Trainings

- Blameless Reporting: Eine Kultur, in der Fehler offen kommuniziert werden können

- Kontinuierliche Erinnerungen und visuelle Hinweise im Arbeitsalltag

Ein Mitarbeiter, der versehentlich auf einen Phishing-Link klickt, sollte sich sicher fühlen, dies sofort zu melden, damit die IT-Abteilung reagieren kann. Eine Kultur der Schuldzuweisung führt dazu, dass Vorfälle vertuscht werden, bis es zu spät ist.

4. Governance als Ausrichtung: Strategische Steuerung

Auf der vierten Ebene steht Governance, die strategische Ausrichtung Ihrer Cybersicherheit. Hier definieren Sie Ihre Risikobereitschaft, legen wenige aber aussagekräftige KPIs fest und verteilen Budget entsprechend der größten Verlustrisiken.

Governance in der Praxis:

- Dokumentierte Risikotoleranz für verschiedene Geschäftsbereiche

- Fokus auf 5-7 zentrale Kennzahlen statt 50 Dashboard-Metriken

- Budgetallokation basierend auf quantifizierten Verlustszenarien

- Regelmäßige Review-Zyklen mit Entscheidungsträgern

Viele CISOs ersticken in Reporting-Pflichten und erstellen umfangreiche Reports, die niemand liest. Effektive Governance konzentriert sich auf wenige, geschäftsrelevante Kennzahlen, die tatsächlich Entscheidungen beeinflussen.

5. Resilienz als Ergebnis: Die Königsdisziplin

An der Spitze der Pyramide steht Resilienz, das ultimative Ziel. Resilienz bedeutet, von der Annahme auszugehen, dass ein Breach stattfinden wird, und kontinuierlich zu testen, zu lernen und sich anzupassen, bis Sie Ihre Ziele erreichen.

Resilienz aufbauen:

- Regelmäßige Incident-Response-Übungen und Table-Top-Drills

- Post-Mortem-Analysen nach jedem Vorfall oder jeder Übung

- Kontinuierliche Verbesserung basierend auf Lessons Learned

- Messbare Recovery-Time- und Recovery-Point-Objectives

Können Sie während einer Übung in wenigen Minuten einen Angriff erkennen, die betroffenen Systeme isolieren und innerhalb von Stunden den Normalbetrieb wiederherstellen? Wenn nicht, ist Ihre Pyramide nicht vollständig gebaut.

Die Provokation für Führungskräfte: Hören Sie auf, Tools wie Trophäen zu sammeln

Die zentrale Botschaft ist unbequem aber wahr: Hören Sie auf, Sicherheitstools wie Trophäen in einer Vitrine zu sammeln. Stattdessen sollten Sie nachweisbare Ergebnisse liefern.

Die entscheidenden Fragen an Ihr Leadership-Team:

- Können Sie einen simulierten Angriff in Minuten erkennen?

- Können Sie kompromittierte Systeme in Minuten isolieren?

- Können Sie den Betrieb in Stunden wiederherstellen?

Wenn Sie diese Fragen während regelmäßiger Übungen nicht mit „Ja" beantworten können, ist Ihre Sicherheitspyramide nicht stabil gebaut. Ihr Budget sollte den größten Verlustreibern folgen, nicht den glänzendsten Produktbroschüren.

Praktische Umsetzung: Der Weg nach oben

Schritt 1: Audit Ihrer aktuellen Position Bewerten Sie ehrlich, auf welcher Ebene Ihre Organisation steht. Haben Sie die Basics im Griff, oder investieren Sie in Advanced Threat Protection, während Ihre Patch-Management-Prozesse nicht funktionieren?

Schritt 2: Priorisierung nach Pyramidenstufen Investieren Sie zuerst in die unteren Ebenen. Jeder Euro, der in Ebene 5 (Resilienz) fließt, während Ebene 1 (Technologie-Basics) wackelt, ist verschwendet.

Schritt 3: Messbare Ziele definieren Für jede Ebene brauchen Sie konkrete, messbare Ziele. Nicht „bessere Security", sondern „99,9% Uptime der Endpoint-Protection" oder „Incident-Response-Zeit unter 15 Minuten".

Schritt 4: Kontinuierliches Testen Planen Sie quartalsweise Übungen ein, die Ihre gesamte Pyramide unter Stress setzen. Nur so erkennen Sie Schwachstellen, bevor ein echter Angreifer sie ausnutzt.

Fazit: Erfolgreiche Cybersicherheit ist eine Architektur-Frage

Maslows Bedürfnispyramide lehrt uns eine zeitlose Wahrheit: Höhere Ziele sind nur erreichbar, wenn die Grundbedürfnisse erfüllt sind. In der Cybersicherheit bedeutet das, dass keine noch so fortschrittliche Threat-Intelligence-Plattform Sie schützt, wenn Ihre grundlegenden Kontrollmechanismen fehlen.

Die erfolgreichsten Sicherheitsorganisationen sind nicht die mit den meisten Tools, sondern die mit dem stabilsten Fundament. Sie bauen systematisch von unten nach oben, messen kontinuierlich ihre Fähigkeiten und investieren dort, wo die größten Risiken lauern.

Beginnen Sie heute mit einer ehrlichen Bestandsaufnahme: Auf welcher Stufe der Pyramide steht Ihre Organisation wirklich? Und was ist der nächste konkrete Schritt, um eine Ebene höher zu kommen?

Cybersicherheit ist kein Sprint zu den neuesten Tools, sondern ein methodischer Aufstieg durch alle Ebenen der Sicherheitspyramide.