Human Risk Management: Safety-I vs. Safety-II in der Cybersecurity

Die unbequeme Wahrheit über menschliches Risiko in der Cybersecurity

Zwischen 60 % und 95 % aller Cybervorfälle werden je nach Studie durch menschliches Verhalten verursacht. Diese Zahl wird auf jeder Sicherheitskonferenz wiederholt, in jeder Präsentation zitiert und dient als Begründung für unzählige Security Awareness Trainings. Doch diese Statistik wirft eine viel wichtigere Frage auf: Wie gehen wir mit diesem menschlichen Risiko tatsächlich um?

Nach der it-sa 2025 in Nürnberg, wo CISOs und Sicherheitsverantwortliche aus dem gesamten DACH-Raum zusammenkamen, um die neuesten Lösungen zu evaluieren, ist es an der Zeit, eine kritische Bestandsaufnahme zu machen. Die Messehallen waren voll mit Anbietern, die versprechen, das "menschliche Risiko" zu managen. Doch bei genauerer Betrachtung zeigt sich ein fundamentaler Unterschied in den Ansätzen, der über Erfolg oder Misserfolg Ihrer Sicherheitsstrategie entscheiden kann.

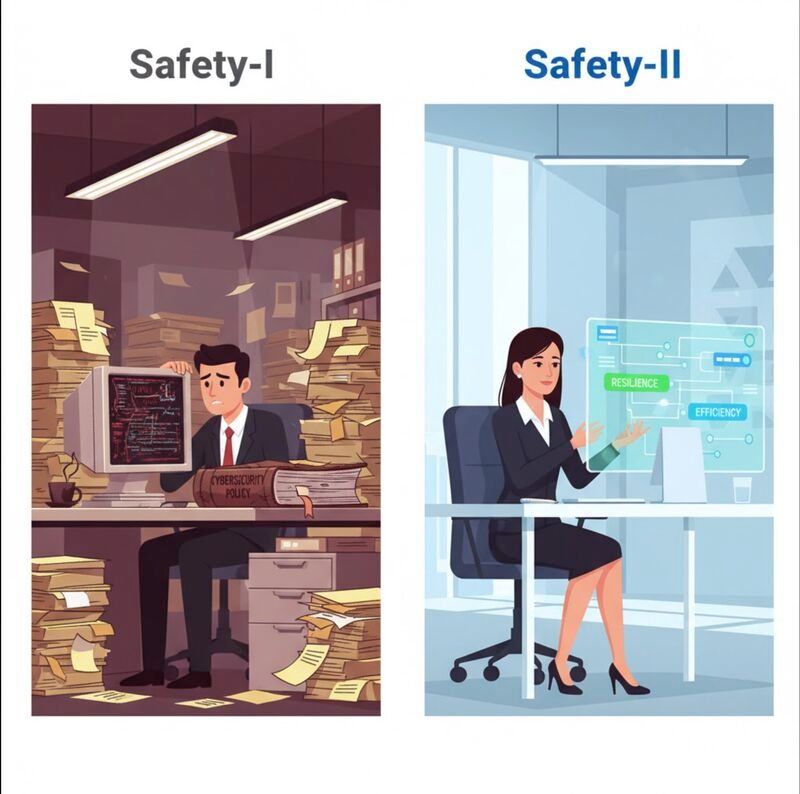

Safety-I vs. Safety-II: Zwei grundlegend verschiedene Philosophien

Um die verschiedenen Ansätze im Human Risk Management zu verstehen, müssen wir zwei Konzepte aus der Sicherheitsforschung betrachten: Safety-I und Safety-II.

Safety-I: Der traditionelle Ansatz

Safety-I definiert Sicherheit als Abwesenheit von Fehlern. In diesem Paradigma bedeutet Sicherheit, dass so wenig wie möglich schief geht. Der Fokus liegt auf:

- Identifikation von Fehlern und Schwachstellen

- Analyse vergangener Vorfälle

- Schuldzuweisung und Korrekturmaßnahmen

- Reduzierung der Fehlerrate durch Training und Sanktionen

- Messung von Compliance-Kennzahlen

Im Kontext der Cybersecurity manifestiert sich Safety-I typischerweise durch:

- Phishing-Simulationen, die die Klickrate messen

- Security Awareness Trainings mit Pflichtcharakter

- Reporting von Mitarbeitern, die auf simulierte Phishing-Mails klicken

- Schulungen und "Re-Education" für Wiederholungstäter

- KPIs wie "Prozentsatz der Mitarbeiter, die nicht auf Phishing-Mails klicken"

Safety-II: Der systemische Ansatz

Safety-II definiert Sicherheit als Fähigkeit zum Erfolg. Hier bedeutet Sicherheit nicht die Abwesenheit von Fehlern, sondern die Fähigkeit des Systems, auch unter variierenden Bedingungen erfolgreich zu funktionieren. Der Fokus liegt auf:

- Verständnis dessen, was normalerweise gut läuft

- Aufbau von Resilienz und Anpassungsfähigkeit

- Systemisches Denken statt individueller Schuldzuweisung

- Reduktion der Konsequenzen von Fehlern

- Schaffung von Rahmenbedingungen, die Sicherheit ermöglichen

Im Cybersecurity-Kontext bedeutet Safety-II:

- Defense-in-Depth Architekturen, die auch bei menschlichen Fehlern greifen

- Zero-Trust-Prinzipien, die davon ausgehen, dass Fehler passieren werden

- Automatische Incident Response Systeme

- Segmentierung und Least-Privilege-Konzepte

- Redundante Sicherheitskontrollen auf verschiedenen Ebenen

Die entscheidende Frage an jeden Security-Anbieter

Wenn Sie als CISO oder Sicherheitsverantwortlicher vor der Entscheidung stehen, in eine Human Risk Management Lösung zu investieren, sollten Sie diese zentrale Frage stellen:

"Reduziert Ihr Tool nur die Klickrate in der nächsten Phishing-Simulation (Safety-I) oder reduziert es die tatsächliche, systemische Wahrscheinlichkeit, dass ein Klick überhaupt katastrophale Folgen hat (Safety-II)?"

Diese Frage trennt die Verwaltung des Schuldnarrativs vom Aufbau echter, systemischer Resilienz.

Warum ist dieser Unterschied so wichtig?

Stellen Sie sich folgendes Szenario vor: Nach monatelangem Training und unzähligen Phishing-Simulationen hat Ihr Unternehmen die Klickrate von 30 % auf 5 % reduziert. Ein beeindruckender Erfolg, den Sie stolz präsentieren können.

Doch dann passiert es: Ein Mitarbeiter aus den verbleibenden 5 % klickt auf eine hochentwickelte Spear-Phishing-Mail. Der Angreifer erhält Zugang zum Netzwerk. Was passiert jetzt?

- Im Safety-I-Ansatz: Der Mitarbeiter wird identifiziert, geschult, möglicherweise sanktioniert. Die Schuld ist zugewiesen. Das System hat "versagt", weil ein Mensch einen Fehler gemacht hat.

- Im Safety-II-Ansatz: Das System greift. Multi-Faktor-Authentifizierung verhindert den direkten Zugang. Netzwerksegmentierung begrenzt die laterale Bewegung. Anomalie-Erkennung schlägt Alarm. Automatische Incident Response isoliert betroffene Systeme. Der Schaden wird minimiert oder vollständig verhindert, unabhängig vom menschlichen Fehler.

Die Grenzen des Behavior-Engineering

Die Fokussierung auf Verhaltensänderung als primäre Sicherheitsmaßnahme hat fundamentale Grenzen:

1. Menschen sind keine perfekt programmierbaren Maschinen

Selbst mit bestem Training werden Menschen Fehler machen. Stress, Zeitdruck, Ablenkung und die zunehmende Sophistizierung von Angriffen machen es unmöglich, eine Fehlerrate von null zu erreichen.

2. Die Angreifer passen sich an

Während Sie Ihre Mitarbeiter gegen bekannte Phishing-Muster trainieren, entwickeln Angreifer neue Techniken. Deepfakes, KI-generierte Texte und hochpersonalisierte Angriffe machen es zunehmend schwieriger, legitime von schädlichen Nachrichten zu unterscheiden.

3. Das Schuldnarrativ schadet der Sicherheitskultur

Wenn jeder Vorfall zur Suche nach einem Schuldigen führt, werden Mitarbeiter zögern, Verdachtsfälle zu melden. Eine Kultur der Angst ist das Gegenteil einer resilienten Sicherheitskultur.

4. Budget-Allokation wird ineffizient

Endlose Trainings, Simulationen und Awareness-Kampagnen binden Ressourcen, die in systemische Verbesserungen fließen könnten, die tatsächlich die Auswirkungen von Vorfällen reduzieren.

Der Weg zu echter Cyber-Resilienz

Eine reife Cybersecurity-Strategie kombiniert beide Ansätze, legt den Schwerpunkt aber auf systemische Resilienz:

1. Akzeptieren Sie menschliche Fehler als Systemprämisse

Designen Sie Ihre Sicherheitsarchitektur unter der Annahme, dass Menschen Fehler machen werden. Fragen Sie sich: "Was passiert, wenn ein Mitarbeiter auf einen Phishing-Link klickt?" und bauen Sie entsprechende Schutzmechanismen ein.

2. Implementieren Sie Zero-Trust-Architekturen

Vertrauen Sie nicht automatisch Benutzern innerhalb Ihres Netzwerks. Jeder Zugriff sollte verifiziert, autorisiert und protokolliert werden, unabhängig davon, ob die Anfrage von innerhalb oder außerhalb des Netzwerks kommt.

3. Nutzen Sie Automation und Orchestrierung

Automatisierte Response-Mechanismen reagieren schneller und konsistenter als Menschen. Security Orchestration, Automation and Response (SOAR) Plattformen können die Zeit zwischen Detektion und Response drastisch reduzieren.

4. Bauen Sie Redundanz und Segmentierung auf

Keine einzelne Kontrolle sollte der einzige Schutz gegen eine Bedrohung sein. Netzwerksegmentierung verhindert, dass ein Kompromiss eines Systems das gesamte Netzwerk gefährdet.

5. Fördern Sie eine positive Sicherheitskultur

Statt Schuldzuweisung sollten Vorfälle als Lernmöglichkeiten betrachtet werden. Ermutigen Sie Mitarbeiter, verdächtige Aktivitäten zu melden, ohne Angst vor Konsequenzen.

6. Awareness ja, aber kontextbezogen

Security Awareness Training sollte nicht als primäre Verteidigungslinie, sondern als ergänzende Maßnahme verstanden werden. Machen Sie es relevant, praxisnah und in den Arbeitsalltag integriert.

Was vor dem Vorstand zählt

Wenn trotz aller Maßnahmen ein schwerwiegender Vorfall eintritt, werden Sie vor dem Vorstand oder der Geschäftsführung Rechenschaft ablegen müssen. In diesem Moment zählt:

Nicht: "Wir hatten eine Klickrate von nur 5 % in unseren Phishing-Simulationen."

Sondern: "Trotz des menschlichen Fehlers haben unsere systemischen Kontrollen gegriffen. Der Zugriff wurde durch MFA blockiert, die Anomalie wurde innerhalb von Minuten erkannt, betroffene Systeme wurden automatisch isoliert, und der potenzielle Schaden wurde auf ein Minimum begrenzt. Hier ist unser Post-Incident Report und die bereits implementierten Verbesserungen."

Die Perspektive nach der it-sa 2025

Die Frage, die sich nun stellt: Welcher Ansatz hat auf der it-sa dominiert? Haben die Anbieter primär Tools zur Verhaltensüberwachung und Awareness-Messung präsentiert, oder lag der Fokus auf systemischen Lösungen, die Resilienz durch technische Kontrollen aufbauen?

Für Entscheider im deutschen Mittelstand ist diese Unterscheidung besonders relevant. Mit begrenzten Budgets und Ressourcen müssen Investitionen in Cybersecurity maximalen Mehrwert liefern. Die Fokussierung auf systemische Resilienz bietet:

- Skalierbarkeit: Einmal implementierte technische Kontrollen schützen dauerhaft, ohne kontinuierliche Verhaltensinterventionen

- Messbarkeit: Technische Kontrollen lassen sich objektiv testen und validieren

- Compliance: Viele Frameworks (BSI IT-Grundschutz, ISO 27001, NIS2) fordern technische Kontrollen

- Wirtschaftlichkeit: Langfristig kosteneffizienter als endlose Trainingsprogramme

Fazit: Zeit für einen Paradigmenwechsel

Die Cybersecurity-Branche muss sich von der obsessiven Fokussierung auf menschliches Fehlverhalten lösen und stattdessen Systeme designen, die robust gegen menschliche Fehler sind. Das bedeutet nicht, dass Security Awareness unwichtig ist, sondern dass sie in den richtigen Kontext gesetzt werden muss: als unterstützende, nicht als primäre Sicherheitsmaßnahme.

Die entscheidende Frage bei der Evaluation jeder Human Risk Management Lösung sollte sein: Baut diese Lösung echte Resilienz auf, oder verwaltet sie nur das Schuldnarrativ?

Ihre Investitionsentscheidungen sollten Werkzeuge und Strategien priorisieren, die die systemische Wahrscheinlichkeit katastrophaler Folgen reduzieren, nicht nur die Klickrate in der nächsten Simulation.

In einer Welt, in der menschliche Fehler unvermeidlich sind, ist die Fähigkeit Ihres Systems, trotz dieser Fehler sicher zu bleiben, der wahre Maßstab für Cybersecurity-Exzellenz.

Was ist Ihre Perspektive? Wie priorisieren Sie in Ihrem Unternehmen zwischen Verhaltenssteuerung und systemischer Resilienz? Welche Erfahrungen haben Sie mit beiden Ansätzen gemacht?